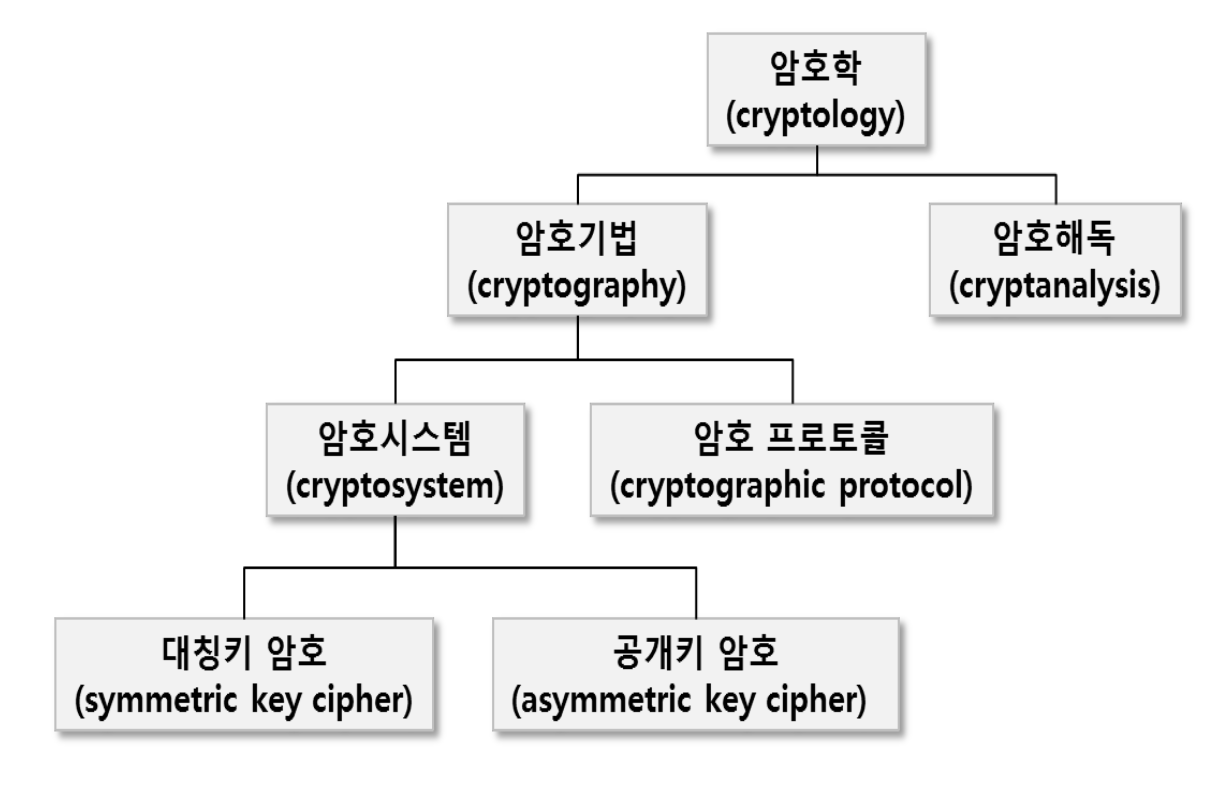

Intro 본 포스팅에서는 대칭키 암호 시스템 중 DES와 AES에 대해 다룬다. DES(Data Encryption Standard) 1973년 미국의 연방 표준국(National Bureau of Standards, NBS, 현재의)에서 DES 공모 IBM은 자사의 루시퍼(Lucifer)를 제출하였다. 미 연방 표준국은 1977년 루시퍼를 수정하여 DES로 선정하였다. FIPS PUB 46 국가안보국(National Security Agency, NSA)는 루시퍼에서 사용된 64비트 키를 56비트로 변경함 Most widely used block cipher in world 64-bit 데이터 블록, 56-bit 암호키를 사용한다. 현재는 DES를 사용하지 않고 3-DES(triple DES)와 AE..